Хотите сделать подключения к удаленному рабочему столу более безопасными и эффективными? Аутентификация на уровне сети (NLA) добавляет важный уровень защиты, проверяя пользователей перед началом сеанса. В этом руководстве объясняется, что такое NLA, почему она важна и как ее включить или отключить при необходимости.

Что такое аутентификация на уровне сети?

Аутентификация на уровне сети (NLA) — это функция безопасности для подключений к удаленному рабочему столу. Она требует от пользователей аутентификации перед установлением удаленного сеанса.

Если вы новичок в Remote Desktop, вам может быть полезно сначала ознакомиться с инструкциями по использованию Remote Desktop, чтобы понять основы.

В более старых версиях протокола удаленного рабочего стола (RDP) сеанс начинался до проверки пользователя. Это означало, что удаленная система должна была выделять ресурсы только для отображения экрана входа в систему, даже если пользователь оказывался неавторизованным. Это делало системы более уязвимыми для атак методом перебора и ненужного использования ресурсов.

NLA улучшает эту ситуацию, проверяя личность пользователя до загрузки любых ресурсов рабочего стола или системы. Это дает несколько ключевых преимуществ:

- Повышенная безопасность: блокирует неавторизованных пользователей от запуска удаленных сеансов

- Повышенная производительность: экономит системные ресурсы, отклоняя недействительные подключения на ранней стадии

- Поддержка предприятий: хорошо работает с Active Directory и другими службами идентификации

NLA включена по умолчанию в большинстве современных версий Windows, но для ее правильной работы она должна поддерживаться как клиентом, так и хостом.

Как работает аутентификация на уровне сети?

Аутентификация на уровне сети (NLA) изменяет способ обработки подключений к удаленному рабочему столу, требуя от пользователей аутентификации до полного установления сеанса. Это означает, что удаленная система не будет загружать рабочий стол или какие-либо ресурсы до подтверждения вашей личности.

Когда вы пытаетесь подключиться к удаленному устройству с помощью удаленного рабочего стола, ваш клиент сначала связывается с хостом, чтобы проверить, требуется ли NLA. Если да, ваши учетные данные для входа отправляются с помощью безопасного протокола CredSSP (поставщик поддержки безопасности учетных данных).

Только после проверки этих учетных данных система приступает к установке фактического сеанса рабочего стола. Этот процесс помогает предотвратить доступ неавторизованных пользователей к удаленному интерфейсу системы или даже к интерфейсу входа в систему.

NLA эффективно работает только при соблюдении определенных условий:

- Как клиент, так и хост должны поддерживать RDP 6.0 или более позднюю версию

- На клиентском устройстве должна быть установлена Windows Vista или более поздняя версия

- Удаленный компьютер должен быть настроен на принудительное использование NLA и иметь соответствующие права пользователей

Благодаря проверке пользователя на раннем этапе процесса NLA помогает снизить риск атак методом перебора и уменьшить использование системных ресурсов, заранее отклоняя неавторизованных пользователей. Это простое, но мощное обновление традиционного рабочего процесса протокола удаленного рабочего стола.

Преимущества NLA для пользователей и системных администраторов

1. Повышенная безопасность

NLA блокирует неавторизованных пользователей до начала полной удаленной сессии. Поскольку учетные данные проверяются в первую очередь, злоумышленники не могут даже добраться до экрана входа в систему, что снижает риск атак методом перебора или подбора учетных данных.

2. Меньшее использование ресурсов

Без NLA удаленные рабочие столы загружают экран входа в систему до проверки учетных данных, что приводит к трате системных ресурсов. NLA гарантирует, что доступ получат только проверенные пользователи, что экономит память и вычислительную мощность.

3. Безупречная интеграция со службами идентификации

NLA плавно работает с Active Directory и другими корпоративными системами аутентификации. Это помогает администраторам применять единые политики в отношении учетных данных и упрощает контроль доступа пользователей.

4. Меньше уязвимых мест

Благодаря ранней аутентификации пользователей NLA сокращает время уязвимости для удаленных атак, что особенно важно для серверов и систем, доступных из Интернета.

5. Лучший контроль для администраторов

Администраторы могут включить или применить NLA через групповую политику или реестр Windows, что упрощает применение на нескольких системах и поддержание единых базовых требований безопасности.

Как включить аутентификацию на уровне сети?

Вот как это можно сделать в Windows:

1. Включите NLA через настройки системы

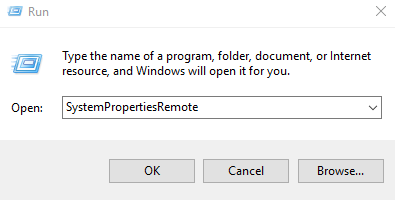

- Нажмите Windows + R, введите «SystemPropertiesRemote» и нажмите Enter.

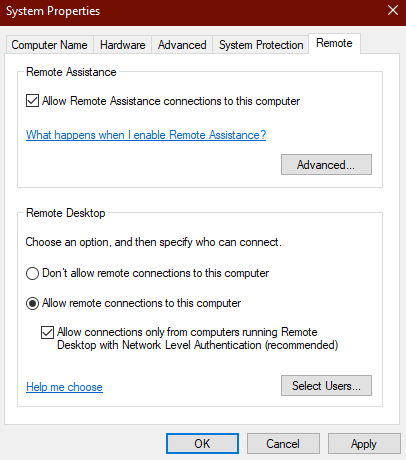

- На вкладке «Удаленный доступ» убедитесь, что выбран параметр «Разрешить удаленные подключения к этому компьютеру».

- Затем установите флажок «Разрешить подключения только с компьютеров, на которых запущен удаленный рабочий стол с аутентификацией на уровне сети (рекомендуется)».

- Нажмите «Применить», а затем «ОК».

2. (Необязательно) Установите или принудительно включите NLA в реестре Windows

- Нажмите Windows + R, введите «regedit» и нажмите Enter. (Может появиться окно «Контроль учетных записей пользователей» (UAC) с сообщением о том, что программа хочет внести изменения в ваш компьютер. Это нормально. Оно появляется, потому что редактор реестра может изменять важные настройки системы. Если издателем является Microsoft Windows, можно безопасно продолжить.)

- Перейдите в: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- Найдите значение «UserAuthentication» и убедитесь, что оно установлено на 1 (что означает «включено»).

- Закройте редактор реестра и перезагрузите систему.

Примечание. Редактирование реестра может быть опасным. Будьте осторожны и сделайте резервную копию перед внесением изменений.

3. (Для опытных пользователей или ИТ-администраторов) Включение NLA через групповую политику

- Откройте редактор групповой политики, нажав Windows + R, введя «gpedit.msc» и нажав Enter.

- Перейдите в: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленного рабочего стола > Хост сеансов удаленного рабочего стола > Безопасность.

- Дважды щелкните «Требовать аутентификацию пользователя для удаленных подключений с помощью аутентификации на уровне сети» и установите значение «Включено».

Когда и как безопасно отключить NLA (при необходимости)

Учет на уровне сети (NLA) — важная функция безопасности, но в некоторых случаях может потребоваться ее временное или постоянное отключение. Перед этим важно понять риски и ситуации, в которых это целесообразно.

Когда может потребоваться отключение?

- Проблемы совместимости: некоторые старые версии Windows (например, Windows XP) или сторонние клиенты RDP не поддерживают NLA.

- Устранение неполадок: если вы не можете войти в удаленную систему из-за неправильно настроенных учетных данных или проблем с сетью, отключение NLA может помочь вам восстановить доступ.

- Среды, не относящиеся к домену: в небольших тестовых лабораториях или средах, не относящихся к домену, где строгая безопасность не является приоритетом, NLA может быть ненужной.

Предупреждение: отключение NLA ослабляет безопасность вашей системы. Это позволяет неавторизованным пользователям попасть на экран входа в систему, что увеличивает риск атак методом перебора.

Если вы работаете в среде, не входящей в домен, или используете старые системы, которые не поддерживают NLA, особенно важно защитить трафик удаленного рабочего стола.

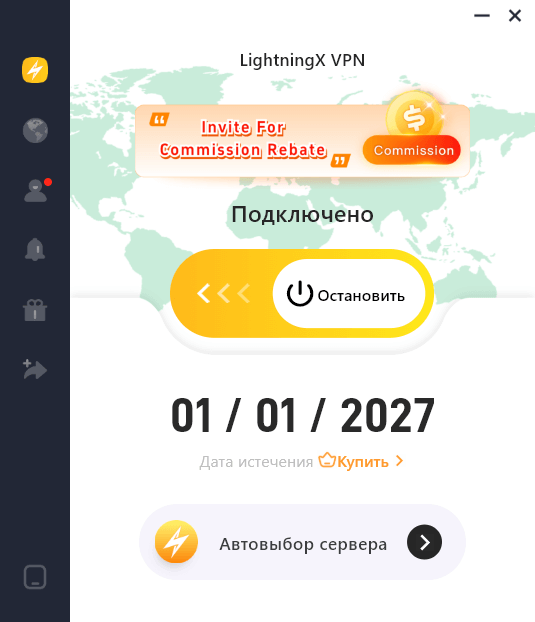

Использование безопасного VPN-решения, такого как LightningX VPN, может помочь снизить уязвимость, создав частный туннель между вашим устройством и удаленным компьютером, гарантируя, что доступ RDP будет ограничен доверенными сетями, даже если NLA отключена.

Как отключить NLA (безопасно)

Шаги по отключению NLA в некоторых областях совпадают с процессом включения, например, использование настроек системы, групповой политики или реестра. Цель и конкретные настройки различаются. Поскольку отключение NLA снижает уровень безопасности, важно внимательно выполнить эти шаги и понять их последствия.

Вариант 1: использование свойств системы

- Нажмите Windows + R, введите sysdm.cpl и нажмите Enter.

- Перейдите на вкладку Удаленный доступ.

- В разделе Удаленный рабочий стол снимите флажок «Разрешить подключения только с компьютеров, на которых запущен Удаленный рабочий стол с аутентификацией на уровне сети (рекомендуется)».

- Нажмите «Применить», затем «ОК».

Вариант 2: использование групповой политики (для нескольких компьютеров)

- Нажмите Windows + R, введите gpedit.msc и нажмите Enter.

- Перейдите в: «Конфигурация компьютера» > «Административные шаблоны» > «Компоненты Windows» > «Службы удаленного рабочего стола» > «Хост сеансов удаленного рабочего стола» > «Безопасность».

- Найдите «Требовать аутентификацию пользователя для удаленных подключений с помощью аутентификации на уровне сети».

- Установите значение «Отключено».

Вариант 3: использование реестра Windows

- Нажмите Windows + R, введите regedit и нажмите Enter.

- Перейдите к: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- Дважды щелкните значение UserAuthentication и установите его значение 0.

- Закройте редактор и перезагрузите компьютер.

Заключительный совет

Отключайте NLA только в случае крайней необходимости и включите его снова, как только проблема будет устранена. Если вам необходимо работать без NLA, убедитесь, что брандмауэр настроен правильно, используйте надежные пароли и рассмотрите возможность ограничения доступа RDP для известных IP-адресов.

Устранение неполадок с аутентификацией на уровне сети

Даже при правильной настройке NLA могут возникать проблемы, особенно при подключении к удаленному рабочему столу. Ниже приведены некоторые распространенные проблемы и способы их устранения.

Ошибка «Удаленный компьютер требует аутентификации на уровне сети»

Обычно это означает, что на удаленном компьютере включена функция NLA, но ваше клиентское устройство не поддерживает ее или она настроена неверно. Попробуйте следующие действия:

- Убедитесь, что вы используете версию Remote Desktop, которая поддерживает NLA (обычно это Windows 7 и более поздние версии).

- Убедитесь, что ваш локальный компьютер входит в домен или на нем хранятся действительные учетные данные.

- Убедитесь, что в настройках удаленного компьютера выбран параметр «Разрешить подключения только с компьютеров, на которых запущен Remote Desktop с аутентификацией на уровне сети».

Постоянно появляются запросы на ввод учетных данных

Если вам предлагается войти в систему несколько раз, даже после ввода правильного имени пользователя и пароля:

- Убедитесь, что значение реестра «UserAuthentication» установлено на 1.

- Убедитесь, что ваши учетные данные правильно сохранены в диспетчере учетных данных Windows.

- Отключите все конфликтующие групповые политики, которые могут переопределять поведение NLA.

Клиент RDP вылетает или не подключается

Иногда неправильно настроенный брандмауэр или антивирус может помешать установлению соединения NLA:

- Временно отключите брандмауэр или антивирус и посмотрите, решится ли проблема.

- Разрешите входящие соединения на порту 3389, стандартном порту RDP.

- Перезапустите службы удаленного рабочего стола на клиентском и хост-компьютерах.

Невозможно подключиться после включения NLA

Если включение NLA блокирует доступ к компьютеру:

- Загрузитесь в безопасном режиме с поддержкой сети.

- Откройте реестр или редактор групповой политики, чтобы временно отключить NLA.

- Перезагрузите компьютер в обычном режиме и настройте параметры NLA после восстановления доступа.

Проблемы совместимости со старыми системами

Некоторые старые операционные системы или сторонние клиенты RDP не поддерживают NLA:

- Если возможно, обновите систему до поддерживаемой версии Windows.

- Для обеспечения наилучшей совместимости используйте официальный клиент удаленного рабочего стола Microsoft.

- Если для доступа необходимо отключить NLA, делайте это с осторожностью и включите другие средства безопасности.

Заключение

Аутентификация на уровне сети (NLA) добавляет важный уровень безопасности удаленному рабочему столу, проверяя пользователей перед началом сеанса. Это помогает блокировать несанкционированный доступ, снижает нагрузку на систему и хорошо интегрируется с современными инструментами идентификации.

Хотя NLA легко включить и в целом рекомендуется, она может вызывать проблемы на старых системах или при неправильной настройке. Если вам нужно временно отключить NLA, делайте это осторожно и включите ее снова, когда это будет возможно.

Для большинства пользователей и организаций включение NLA — это разумный и эффективный способ обеспечить безопасность удаленного доступа.